NIST Cybersecurity Framework – Best Practices – Die Digitalisierung durchdringt immer mehr Lebensbereiche, sodass Cybersecurity längst zum geschäftskritischen Erfolgsfaktor avanciert ist. Angriffe werden raffinierter, Vorschriften anspruchsvoller und insbesondere Unternehmen müssen mehr denn je beweisen, dass sie den Schutz sensibler Daten und kritischer Infrastrukturen ernst nehmen. Das NIST Cybersecurity Framework (NIST CSF) liefert dabei einen international anerkannten Maßnahmenkatalog, der Organisationen hilft, Cyber-Risiken systematisch und proaktiv zu managen. In diesem Artikel erfahren Sie, wie das Framework funktioniert, welche Best Practices es empfiehlt und wie Sie es in Ihrer eigenen Organisation praxisnah umsetzen.

Was ist das NIST Cybersecurity Framework?

Das NIST Cybersecurity Framework wurde vom US-amerikanischen National Institute of Standards and Technology entwickelt, um vor allem kritische Infrastrukturen, zunehmend aber Unternehmen aller Branchen, zu stärken. Die hohe Flexibilität hat dazu beigetragen, dass sowohl kleine Betriebe als auch internationale Konzerne das Framework erfolgreich anwenden.

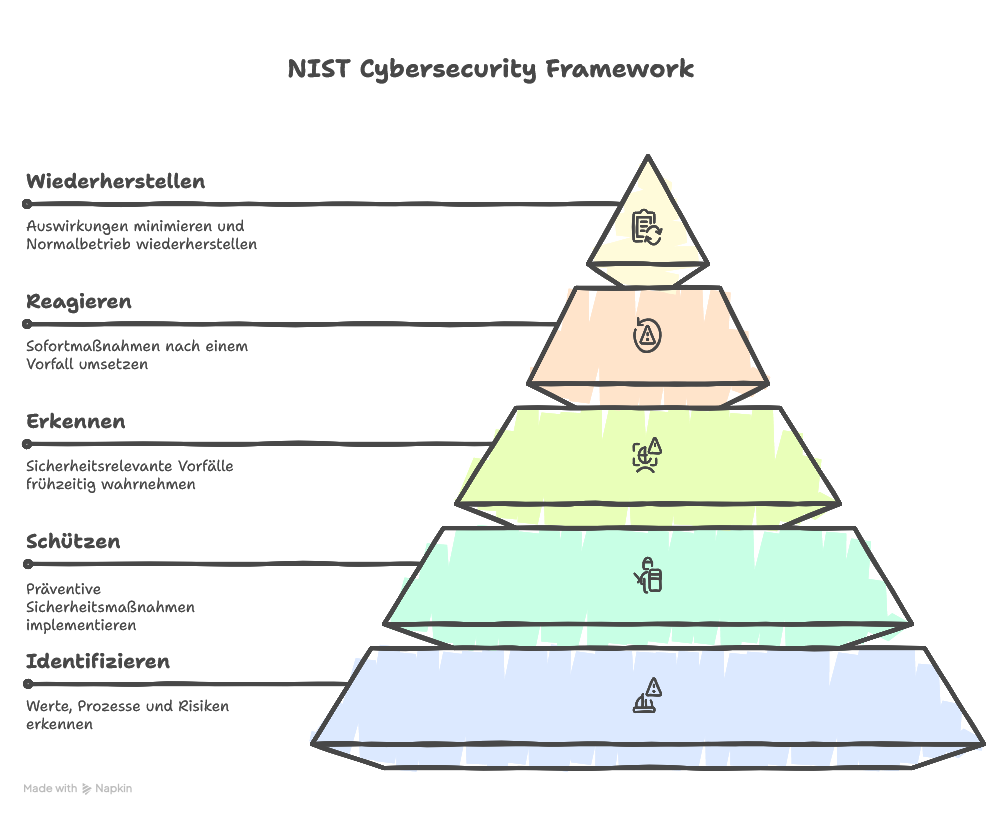

Ziel des Frameworks ist es, Risiken gezielt zu erkennen, zu managen und die Resilienz fortlaufend zu steigern. Herzstück sind fünf Funktionsbereiche, die gemeinsam den gesamten Lebenszyklus der Cyberabwehr abdecken:

- Identifizieren (Identify): Werte, Prozesse, Assets und Risiken erkennen.

- Schützen (Protect): Präventive Sicherheitsmaßnahmen implementieren und durchsetzen.

- Erkennen (Detect): Sicherheitsrelevante Vorfälle und Anomalien frühzeitig wahrnehmen.

- Reagieren (Respond): Sofortmaßnahmen nach einem Vorfall definieren und effektiv umsetzen.

- Wiederherstellen (Recover): Auswirkungen minimieren und rasch zum Normalbetrieb zurückkehren.

Da alle Bereiche ineinandergreifen, entsteht eine ganzheitliche und kontinuierlich optimierbare Sicherheitsstrategie.

Die fünf Funktionsbereiche im Detail

1. Identifizieren – Basis für alle weiteren Maßnahmen

Nur wer seine wichtigsten Geschäftsprozesse und IT-Assets kennt, kann sie langfristig schützen. Deshalb stehen bei der Identifikation die folgenden Aufgaben im Mittelpunkt:

- Asset-Management: Bestandsaufnahme und Klassifikation aller IT-Assets, Prozesse und Datenflüsse.

- Risikobewertung: Schwachstellen- und Bedrohungsanalysen, um Prioritäten zu setzen.

- Festlegung von Verantwortlichkeiten: Eindeutige Rollenverteilung und Zuständigkeiten für sämtliche Security-Prozesse.

Erst diese Transparenz macht eine differenzierte Ressourcensteuerung sowie gezielte Risikoabwägung möglich. Außerdem gilt: Neue Technologien und Geschäftsmodelle verändern die Risikolandschaft fortwährend, weshalb eine regelmäßige Aktualisierung essenziell bleibt.

2. Schützen – Präventive Maßnahmen im Fokus

Nachdem alle kritischen Bereiche identifiziert wurden, gilt es, geeignete Schutzmechanismen einzuführen. Typische Maßnahmen sind hierbei:

- Zugriffsmanagement: Nach dem Need-to-know-Prinzip erhalten nur autorisierte Nutzer Zugang zu sensiblen Daten und Systemen.

- Sensibilisierung und Training: Kontinuierliche Mitarbeiterschulungen zu sicherem Verhalten minimieren das Risiko menschlicher Fehler.

- Datenverschlüsselung: Schutz vertraulicher Informationen durch Verschlüsselung im Speicher und während der Übertragung.

- Regelmäßige Backups: Damit Geschäftsdaten im Ernstfall schnell wiederhergestellt werden können.

Diese Maßnahmen helfen, Angriffsflächen aktiv zu reduzieren und die Schadenspotenziale wirksam einzudämmen.

3. Erkennen – Rechtzeitiges Aufspüren von Bedrohungen

Kein System ist zu 100 Prozent sicher – deshalb ist eine zuverlässige und dauerhafte Überwachung das A und O:

- Monitoring: Echtzeitüberwachung aller relevanten Netzwerke und Endgeräte, um Auffälligkeiten schnell zu erkennen.

- Intrusion Detection: Früherkennungssysteme melden ungewöhnliche Vorgänge, bevor größerer Schaden entsteht.

- Automatisierte Alarmierung: Sicherheitsvorfälle werden nachvollziehbar dokumentiert und unmittelbar an die IT-Abteilung gemeldet.

Eine rasche Erkennung reduziert signifikant die Auswirkungen möglicher Angriffe und erhöht die Reaktionsgeschwindigkeit.

4. Reagieren – Gut vorbereitet für den Ernstfall

Wenn sich ein Sicherheitsvorfall ereignet, zählt jede Minute. Klare und trainierte Reaktionspläne sind unverzichtbar, um Kontrolle und Handlungsfähigkeit zu behalten:

- Incident Response-Prozesse: Von der Erstanalyse bis zur Eskalation werden Maßnahmen vordefiniert und regelmäßig geübt.

- Kommunikation: Alle Stakeholder, intern wie extern, werden effizient informiert, damit Vertrauen erhalten bleibt.

- Forensik und Ursachenanalyse: Nach jedem Vorfall sollten Ursachen, Angriffswege und Konsequenzen detailliert untersucht werden.

- Lessons Learned: Gelerntes Wissen fließt unmittelbar in die Optimierung bestehender Prozesse ein.

Mit diesen Schritten bleibt die Organisation resilient und ist fähig, auch unter Druck fundierte Entscheidungen zu treffen.

5. Wiederherstellen – Nachhaltige Resilienz sicherstellen

Schnelle Wiederherstellung und kontinuierliche Verbesserungsprozesse nach einer Störung sind entscheidend:

- Disaster-Recovery-Pläne: Regelmäßig getestete Backup- und Wiederanlaufstrategien.

- Kommunikation nach dem Vorfall: Offene, klare Information sichert das Vertrauen von Kunden und Partnern.

- Kontinuierliche Optimierung: Jeder Incident wird dokumentiert, analysiert und gibt Anlass für Prozessanpassungen.

Dieses Vorgehen stärkt die Organisation langfristig und sorgt dafür, dass sie Angriffe nicht nur überlebt, sondern daraus wächst.

Warum ist das NIST Framework aktuell so relevant?

Cyberangriffe wie Ransomware, Phishing und Supply-Chain-Attacken nehmen stetig zu und bedrohen Unternehmen weltweit. Gleichzeitig haben Gesetzgeber – zum Beispiel durch den Cyber Resilience Act, NIS2 oder DORA – klare Anforderungen formuliert, wie Cybersicherheit organisiert werden sollte.

Das NIST Framework bietet eine strukturierte und international anerkannte Basis, um sowohl regulatorische Vorgaben zu erfüllen als auch betriebliche Sicherheitsziele effektiv umzusetzen. Unternehmen jeder Größe profitieren davon, denn die zentralen Prinzipien lassen sich flexibel und skalierbar implementieren.

So gelingt die praktische Umsetzung

Ein Framework entfaltet erst dann seinen wirklichen Wert, wenn es in konkrete Prozesse und Routinen überführt wird. Viele Unternehmen haben erfolgreich folgende Roadmap angewandt:

- Gap-Analyse: Welchen Reifegrad hat Ihr aktuelles Sicherheitsmanagement? Wo bestehen Lücken zu den NIST-Anforderungen?

- Zieldefinition: Setzen Sie messbare Ziele in Bezug auf Risikoreduktion, Compliance sowie Geschäftsfortführung.

- Maßnahmenplanung: Erstellen Sie eine klare Roadmap mit Verantwortlichkeiten, Zeitplänen und Budgets.

- Awareness und Schulungen: Kommunizieren Sie die Änderungen transparent und investieren Sie in fortlaufende Sensibilisierung.

- Regelmäßige Überprüfung: Nutzen Sie Audits, KPIs und Notfallübungen, um die Wirksamkeit zu messen und Prozesse kontinuierlich zu verbessern.

Dieser Zyklus schafft eine lebendige Sicherheitskultur, die sich flexibel an neue Bedrohungen anpassen kann.

Best Practices: Anpassung an Unternehmensgröße und -kultur

Ob Start-up, Mittelstand oder Konzern: Die Umsetzung der Framework-Empfehlungen variiert je nach Ressourcen und Risikoappetit.

Speziell für kleine und mittlere Unternehmen (KMU):

- Beginnen Sie mit den wichtigsten Assets und führen Sie das Framework Schritt für Schritt ein.

- Setzen Sie verstärkt auf externe Unterstützung (z. B. IT-Dienstleister, Security-Berater), wenn internes Know-how begrenzt ist.

- Verwenden Sie praxistaugliche Tools und Standardisierungen.

Für große Organisationen:

- Richten Sie spezialisierte Rollen wie einen Chief Information Security Officer (CISO) ein.

- Automatisieren Sie Prozesse mittels SIEM- und SOAR-Lösungen.

- Berücksichtigen Sie Zulieferer und Drittdienstleister im erweiterten Risikomanagement.

Typische Herausforderungen & wie Sie sie lösen

- Ressourcenknappheit: Auch mit begrenztem Budget können mit Priorisierung und klaren Maßnahmen spürbare Fortschritte erzielt werden.

- Akzeptanzprobleme: Transparente Kommunikation und frühzeitige Einbindung aller Beteiligten schaffen Verständnis und Mitwirkung.

- Komplexe IT-Landschaft: Dokumentieren Sie Systeme und Schnittstellen sorgfältig und schulen Sie Mitarbeitende gezielt.

Integration mit anderen Standards und Compliance-Richtlinien

Das NIST Framework ist flexibel und lässt sich einfach mit anderen Standards wie ISO 27001, BSI-Grundschutz oder branchenspezifischen Regulatorien kombinieren. Daraus ergeben sich Synergieeffekte und die Compliance wird nachweislich gestärkt.

Ständige Weiterentwicklung: Blick in die Zukunft

Das Framework bleibt nicht statisch. Mit NIST CSF 2.0 und künftigen Versionen rücken Themen wie Governance, Supply-Chain Security und KI-gestützte Abwehrmechanismen noch mehr in den Fokus. Deshalb sollten Unternehmen stets am Ball bleiben und die eigene Cyberstrategie regelmäßig überprüfen.

Praxis-Check: Sind Sie gut aufgestellt?

Beantworten Sie diese Kernfragen, um Ihr Cybersecurity-Niveau zu bewerten:

- Sind alle kritischen Assets und Risiken bekannt?

- Sind Verantwortlichkeiten eindeutig zugewiesen?

- Werden alle Mitarbeitenden regelmäßig geschult?

- Existieren und funktionieren Ihr Incident-Response- und Wiederherstellungsplan?

- Überprüfen Sie Backups regelmäßig auf Wiederherstellbarkeit?

- Optimieren Sie fortlaufend alle Security-Maßnahmen?

Wenn Sie in einem Bereich Unsicherheiten haben, besteht Handlungsbedarf – und das NIST Framework bietet praxisnahe Lösungen.

Fazit NIST Cybersecurity Framework – Best Practices: Proaktive Cybersicherheit als Wettbewerbsvorteil

Das NIST Cybersecurity Framework vereint Struktur, Flexibilität und Best Practices zu einer ganzheitlichen Strategie. Nur wer Risiken aktiv managt, Prozesse regelmäßig anpasst und alle Funktionsbereiche – Identifikation, Schutz, Erkennung, Reaktion und Wiederherstellung – lückenlos integriert, positioniert sein Unternehmen langfristig sicher und zukunftsorientiert.

Investieren Sie in Cybersicherheit! Sie sichern damit nicht nur Ihre IT-Systeme, sondern schützen auch Reputation, Vertrauen Ihrer Kunden und Ihre digitale Innovationskraft.